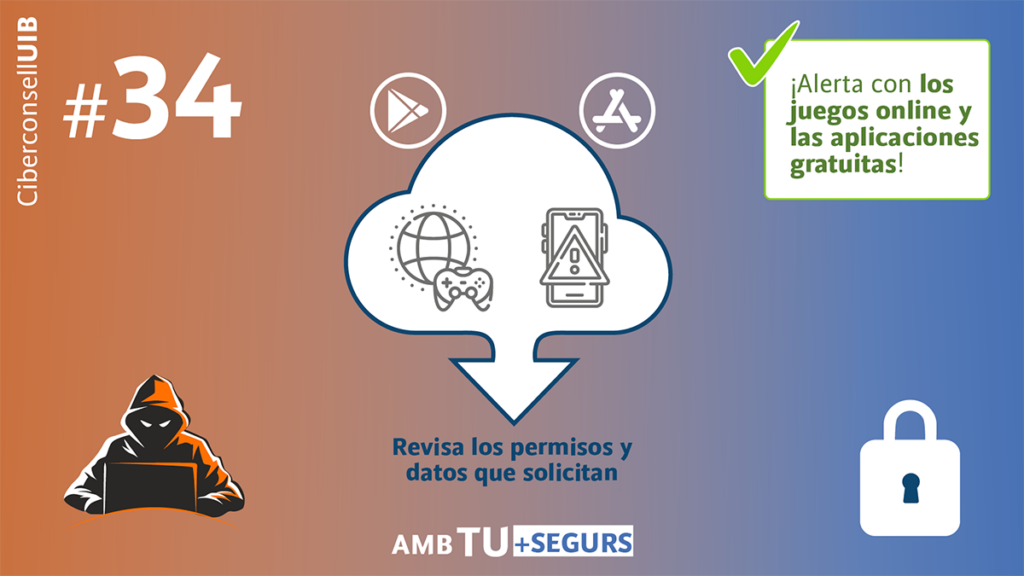

Todo el mundo ha descargado alguna vez una aplicación gratuita de internet. La mayoría de las veces, la descargamos automáticamente sin fijarnos en los permisos que autorizamos y que, en algún caso, pueden comprometer la seguridad de nuestros dispositivos. Las tiendas oficiales (Play Store, App Store…) disponen de controles que filtran el paso de aplicaciones no fiables, pero…

Categoría: Ciberconsejo

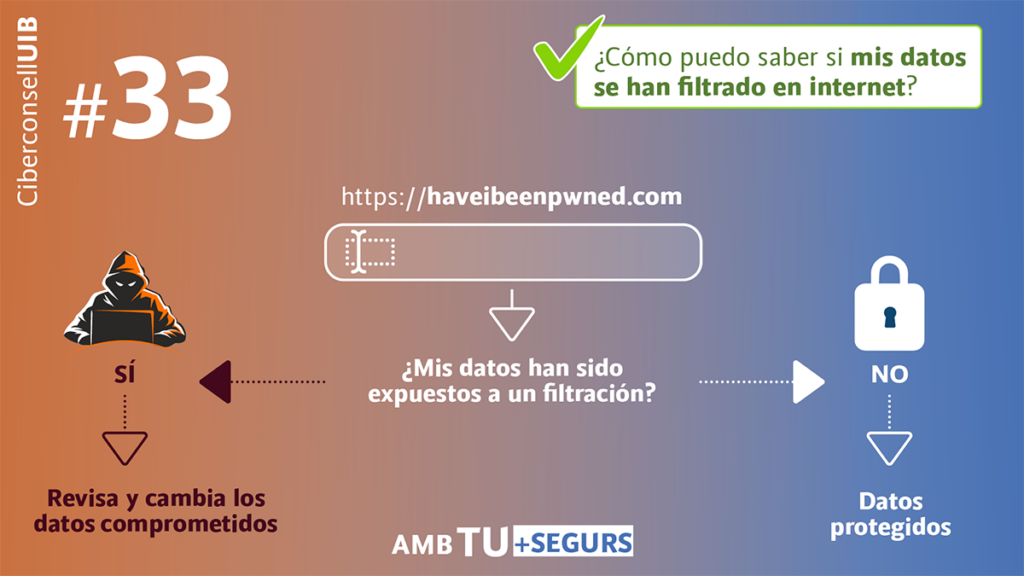

En caso de sospecha o solo como verificación de control, existen servicios que pueden ayudarnos a saber si nuestros datos han sido expuestas a un filtración y, por lo tanto, su seguridad puede estar comprometida. Uno de estos servicios es Have I Been Pwned, que recopila información de 670 sitios web que han sido afectados…

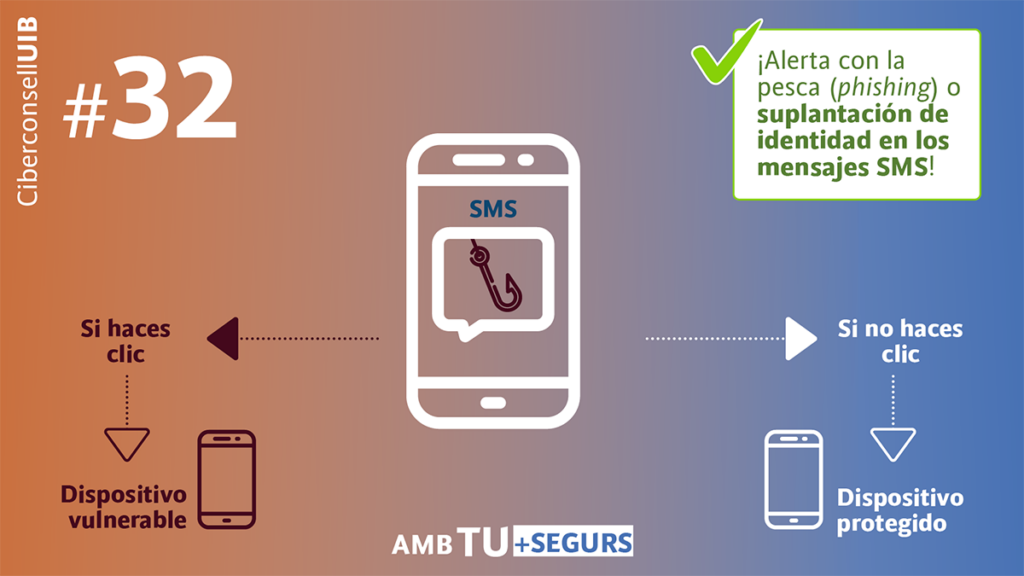

La suplantación de identidad es una técnica que utilizan los ciberdelincuentes y que consiste hacerse pasar por una institución de confianza, como un banco, la Administración o un comercio con el objetivo de obtener toda la información personal (nombre de usuario y contraseñas, correos, números de teléfono, domicilio…) y bancaria para apropiarse del dinero de aquella persona…

Perder archivos importantes es mucho más común de lo que piensas. La información está expuesta no solo a ciberdelincuentes o programas maliciosos, también a pequeños accidentes, fallos mecánicos, incendios o desastres naturales, y todos tenemos información que queremos proteger, guardar y conservar en el tiempo. Realizar copias de seguridad de forma periódica es la única…

Si recibimos un correo electrónico de un remitente desconocido debemos desconfiar de él, ya que a veces los ciberdelincuentes utilizan técnicas para suplantar la identidad de personas o entidades. Este fraude se conoce como “spoofing” y consiste en enviar un correo electrónico desde una dirección ligeramente parecida y con el nombre de otra persona para…

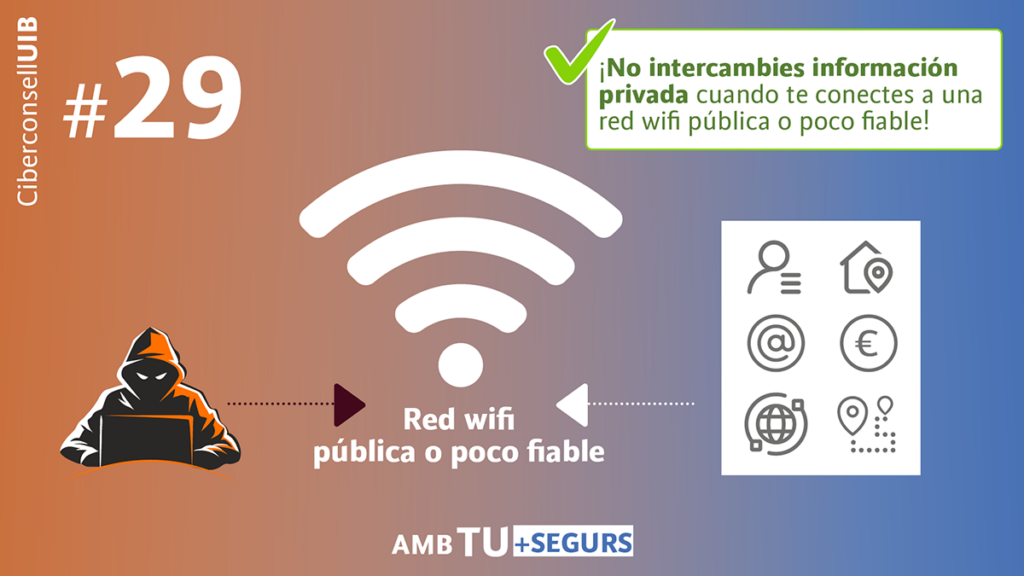

Las redes públicas de wifi y las privadas cuyo origen desconocemos representan un importante riesgo para la seguridad y la privacidad de nuestros datos. Sin embargo, cuando nos conectamos a ellas, solemos usarlas como si estuviéramos usando la red de casa: leemos el correo, comprobamos nuestras cuentas bancarias o consultamos todo tipo de información. Todas…

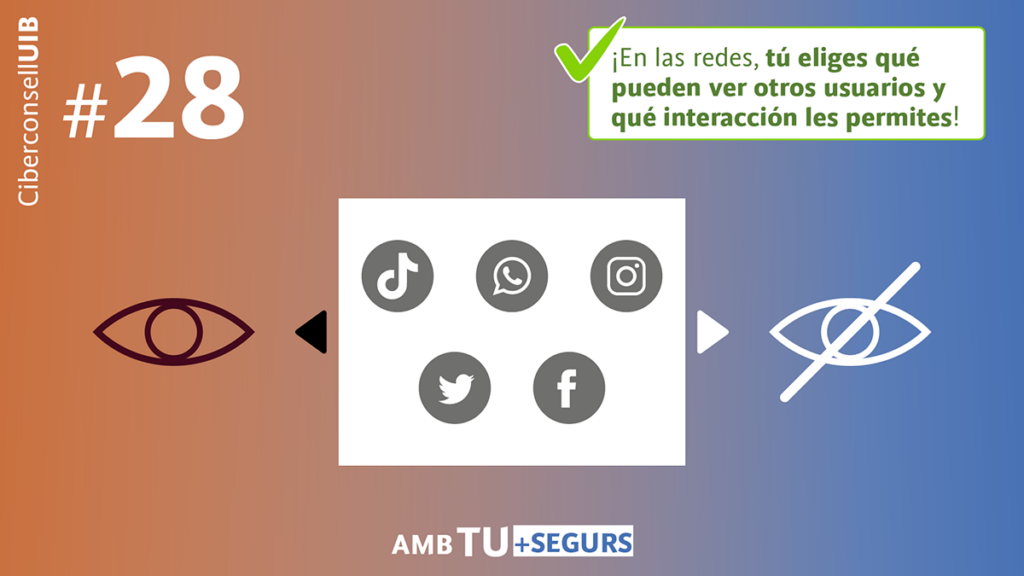

En las redes sociales, cada usuario puede configurar el nivel de privacidad tanto de su perfil como de los contenidos que comparte. Cada red permite establecer qué datos y contenidos son accesibles públicamente y cuales solo serán accesibles para un grupo restringido de contactos o amigos. También es posible configurar quién puede interactuar con tu…

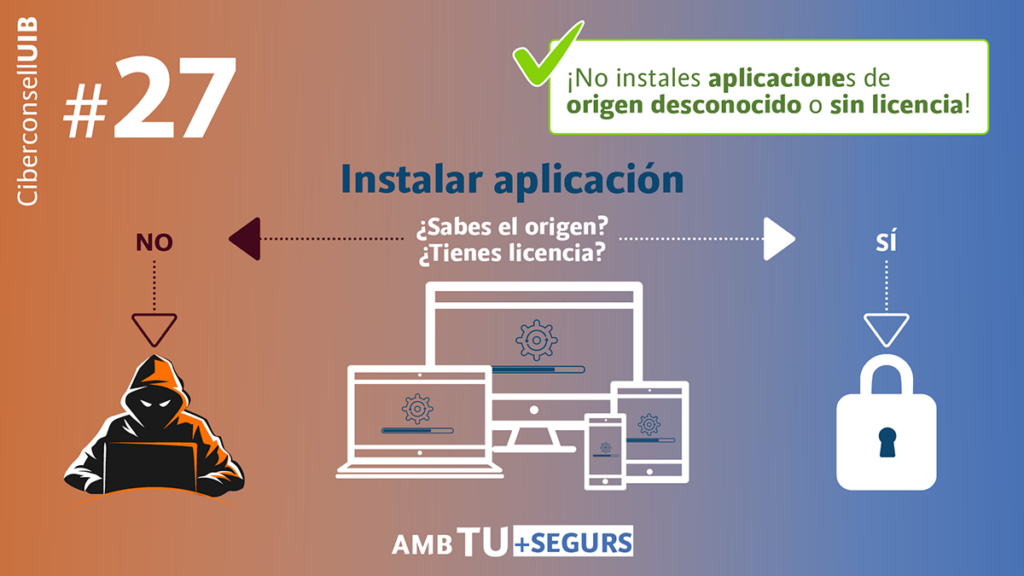

Instalar aplicaciones sin licencia o de origen desconocido puede suponer un riesgo para la seguridad de nuestros dispositivos ya que no han pasado la supervisión de las aplicaciones oficiales. Por tanto, no tenemos garantías de que estén libres de virus ni de que hagan un uso adecuado de los privilegios que les damos a la…

Es importante saber que, si guardamos en el navegador de nuestros dispositivos electrónicos las contraseñas de acceso a los servicios web, cualquier persona que acceda al dispositivo, podrá acceder al correo electrónico, las redes sociales y otras cuentas suplantando nuestra identidad. Debemos ser conscientes de que guardar las credenciales elimina una capa de protección a…